Ransomware em Linux Como proteger a sua empresa

A proteção da sua empresa contra ransomwares é algo desafiador, principalmente quando diferentes sistemas operacionais estão em uso, cada um com seus próprios níveis de segurança e riscos. Em um ambiente em que funcionários utilizam Windows, macOS, Linux e sistemas operacionais móveis, a consistência da segurança da empresa não é garantida.

Este artigo foca nos ransomwares para Linux: o que são, qual o seu nível de ameaça, os diferentes tipos de ransomwares que atacam dispositivos Linux e o que pode ser feito contra essa ameaça.

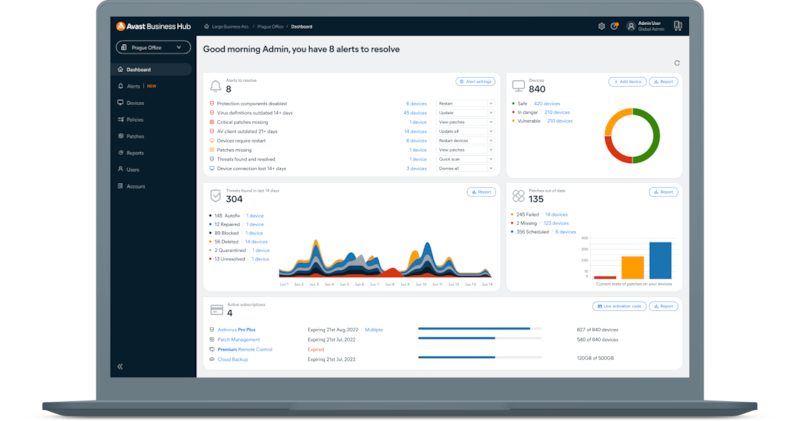

Teste o Avast Business Hub GRATUITAMENTE por 30 dias

Desfrute de uma segurança de nível corporativo independentemente do tamanho da sua empresa. Baixe o Avast Business Hub e faça um teste de 30 dias, sem riscos nenhum.

O que é ransomware de Linux?

De forma geral, ransomware de Linux é um tipo de malware que pode atacar sistemas baseados no sistema operacional Linux (incluindo distribuições como Ubuntu e Debian). Esse tipo de ataque se infiltra em um dispositivo ou rede, identifica documentos importantes para criptografá-los e, assim, bloqueá-los. Geralmente, o ataque só é percebido quando uma mensagem é enviada com a solicitação de um resgate para liberar os arquivos criptografados. Para uma pessoa, isso já é apavorante, mas para uma empresa, o ataque pode causar danos irreparáveis às operações e na confiança dos clientes.

O Linux é seguro?

Mesmo que o Linux tenha a reputação de oferecer medidas de segurança robustas, o que o torna uma opção popular para servidores corporativos, a verdade é que nenhum sistema operacional está completamente livre de ataques de malwares. Devido à natureza das ameaças online, erros humanos geralmente podem ser a causa de uma violação. Isso pode acontecer por meio de ataques phishing, uso de senhas fracas ou pela não implementação de atualizações assim que são disponibilizadas aos usuários.

Um dos pontos positivos para usuários de Linux é que atualizações de segurança não são apenas regulares, mas também costumam ser altamente eficazes, garantindo uma dos melhores sistemas de proteção disponíveis no mercado.

Outro ponto positivo é que o Linux atribui automaticamente permissões de acesso restritos, o que significa que se um cibercriminoso conseguir acessar a conta de um usuário, é improvável que ele consiga acessar dados de segurança ou ganhar controles de administrador.

O uso dos sistemas operacionais Mac e Windows é mais difundido do que o Linux, mas agressores sabem que sua popularidade está cada mais mais alta em servidores corporativos. Ao ganhar acesso ao sistema Linux, é mais provável que cibercriminosos acessem um servidor do que um terminal isolado. Por isso, empresas não deveriam ser displicentes com segurança e, assim, utilizar um software antivírus para minimizar as chances de sucesso de um ataque.

Ransomware em Linux: o que acontece?

A possibilidade de um ataque ransomware a servidores Linux é um risco cada vez maior. É de suma importância o entendimento do processo para que se possa identificar uma atividade de rede suspeita e outros sinais de alerta. A abordagem dos agressores varia a cada caso, mas as indicações a seguir representam as etapas típicas de um ataque ransomware a um sistema Linux.

1. Exploração de vulnerabilidades

Para acessar e se espalhar por uma rede, normalmente o ransomware no sistema Linux depende da identificação de vulnerabilidades. Isso pode envolver algo tão simples quanto um processo de sistema não corrigido ou a falha em um serviço. A vulnerabilidade pode não impactar o uso diário do sistema e, portanto, facilmente passar despercebida.

Algumas formas de ransomware para Linux utilizam scanners para identificar vulnerabilidades de injeção de SQL, que pode providenciar o acesso ao administrador. A aplicação de atualizações e correções é crítica para garantir a eliminação de vulnerabilidades conhecidas.

2. Instalação

Quando o ransomware é inserido no sistema, ele solicita o download de arquivos executáveis maliciosos (como worms, cavalos de Trois ou vírus), que podem ser posicionados nos diretórios locais da rede. Neste ponto, ele dá início à sua função Isso pode implicar na concessão de permissões de acesso e a capacidade de ser executado no boot ou no modo recuperação.

Em alguns casos, o ransomware utiliza a escalação de privilégios para acessar funcionalidades tipicamente utilizadas por administradores de alto nível. Isso significa que o malware pode visualizar e editar qualquer dado.

3. Escaneamento

Neste estágio, o ransomware escaneia o sistema em busca de pastas e arquivos compartilhados com extensões específicas. Esses alvos são predeterminados e provavelmente incluem arquivos de documentos (.PDF e .DOC) e softwares relacionados à nuvem ou armazenamento da rede.

Aqui, o malware pode ainda não ter sido detectado pela empresa, mas ele já se estabeleceu no servidor e identificou o arquivos que irá sequestrar.

4. Criptografia

Aqui, o ransomware cria uma versão criptografada dos arquivos-alvos, removendo os originais. Dependendo do tipo de criptografia utilizada, a ação pode ser irreversível.

Muitos métodos de criptografia são conhecidos como assimétricos, pois utilizam um par de chaves para criptografar e descriptografar os dados. Geralmente uma chave é pública e visível, mas a outra é privada e fica com o agressor. O ransomware entra em contato com o servidor do cibercriminoso para receber a chave pública e dar início ao processo de criptografia.

Se os dispositivos não estiverem conectados à rede nesta etapa, o agressor aguarda até que os usuários estejam novamente online antes de criptografarem também os seus dados.

Tipos comuns de criptografia incluem:

- Advanced Encryption Standard (AES) é um padrão criado pelo Instituto Nacional de Padrões e Tecnologia dos EUA. As chaves podem ser de 128, 192 ou 256 bits (quanto maior o número, mais complexa a criptografia).

- RSA é um sistema de chave pública desenvolvido em 1977. Seu nome é um acronismo dos seus três criadores: Rivest, Shamir e Adleman. Geralmente as chaves tem 1024 ou 2048 bits, tornando sua quebra extremamente difícil.

5. Exigências

Na etapa final, as exigências da extorsão são feitas através de uma nota de sequestro. Ela pode vir na forma de uma mensagem de inicialização, um documento localizado na área de trabalho do computador ou na pasta dos arquivos criptografados. Normalmente o sequestro inclui instruções de pagamento. Alguns também incluem um prazo limite ou contagem regressiva, que mostra o aumento no valor do resgate com o passar do tempo ou ameaça de exclusão dos arquivos de forma permanente se o pagamento não for feito.

Neste ponto, o ransomware concluiu a sua tarefa.

Tipos de ransomware para Linux

Tycoon

O primeiro modelo de Tyconn foi identificado em 2019. Normalmente ele é utilizado em ataques a pequenas e médias empresas (PMEs) e organizações de ensino superior. Ele pode infectar dispositivos Linux e Windows.

O malware ganha acesso ao sistema por meio de um arquivo ZIP contendo um arquivo de imagem Java malicioso. Um protocolo de desktop remoto desprotegido é utilizado para executar o objeto Java, que criptografa o sistema e deixa uma nota de sequestro.

Normalmente os agressores dão um prazo de 60 horas para o pagamento do resgate em bitcoins. Em alguns casos, o valor aumenta diariamente.

QNAPCrypt

Este ataque foca em dispositivos de armazenamento conectados à rede baseados em Linux (NAS). Sua distribuição geralmente é feita através de arquivos infectados, incluindo arquivos ZIP.

O ponto de entrada do QNAPCrypt é uma autenticação falha de um proxy SOCKS5 (alternativa à VPN que protege pilhas de dados durante a transferência) e tem baixo índice de detecção. Depois que um sistema é comprometido, o malware solicita uma carteira de bitcoin e uma chave RSA pública do servidor do cibercriminoso antes de criptografar os dados da vítima.

Após a conclusão da criptografia, a nota do sequestro é deixada em um arquivo .txt. Cada vítima recebe uma carteira bitcoin onde deve fazer o pagamento do resgate, o que evita a detecção do criminoso.

RansomEXX

Nos últimos anos, o RansomEXX, também conhecido como Defrat777, tornou-se uma das formas mais comuns de ransomware para dispositivos Linux. No começo, ele era um malware destinado apenas a Windows, mas passou cada vez mais a ser utilizado também em ataques a servidores Linux, com destaque a ações contra o governo brasileiro, o Departamento de Trânsito do Texas (EUA) e o Hospital Universitário de Brno, na República Tcheca.

Esse tipo de ransomware é conhecido como big-game hunter (caçador maior), termo utilizado para comparar a ação com a caça de animais de alto valor comercial. No contexto dos ransomwares, isso significa que o malware é utilizado para atacar governos e grandes organizações na tentativa de garantir o recebimento de grandes somas em dinheiro. Ao invés de atacar diferentes terminais, o malware mira no servidor, restringindo o acesso a arquivos diretamente na fonte. Isso torna os servidores Linux um dos principais alvos deste tipo de ataque.

O RansomEXX é tipicamente entregue por um e-mail contendo um documento Word malicioso. Depois de aberto, um cavalo de Troia é baixado no sistema do usuário, levando à criptografia de arquivos e à geração de uma chave de criptografia de 256 bits. A partir de então, a chave é criptografada novamente a cada segundo.

Erebus

O Erebus foi visto pela primeira vez em 2016 como um ransomware baseado em Windows. Sua primeira ação contra os sistemas Linux foi em 2017 em um grande ataque à empresa de hospedagem de sites NAYAMA, na Coreia do Sul. Na ocasião, 153 servidores Linux e mais de 3,4 mil sites foram afetados. Na época, o resgate de 1 milhão de dólares em bitcoins foi o mais alto já pago até aquele momento.

O Erebus depende do clique do usuário em links maliciosos ou da abertura de anexos de e-mails infectados. Ele também pode ganhar acesso ao sistema por meio de softwares maliciosos, como programas de instalação falsos.

O ransomware analisa uma ampla variedade de tipos de arquivos para criptografar bancos de dados, arquivos e documentos. A quebra do processo de criptografia utilizado pelo ransomware é complicada, pois utiliza uma mistura de três tipos diferentes de codificação: o RSA-2048, o AES e o RC4. O ransomware também exclui o Volume Shadow Copies do sistema operacional, dificultando ainda mais a recuperação dos arquivos.

KillDisk

O KillDisk é outro ransomware que começou a atacar o Windows antes de ir para o Linux. A versão para Linux do KillDisk criptografa cada arquivo com um conjunto de diferentes chaves de criptografia de 64 bits. Depois ele impede que os sistema seja reinicializado sobrescrevendo o bootloader ao invés de apresentar uma nota de sequestro em tela cheia exigindo o pagamento de um resgate em bitcoin.

A versão para Linux do KillDisk é diferente da versão para Windows. Nela, as chaves necessárias para a descriptografia de dados não são armazenadas localmente ou enviadas a um servidor durante um ataque ao sistema Linux, o que significa que, provavelmente, a chave de criptografia foi codificada para causar danos ao invés de extorquir. Se não há nenhuma chave de criptografia disponível, é improvável que os arquivos sejam recuperados, independentemente do pagamento do resgate.

Proteja-se contra ransomwares em Linux

Ransomwares são uma ameaça crescente para sistemas Linux, principalmente os usuários corporativos. Ações necessárias para proteger a sua empresa contra ataques ransomwares incluem:

- Instale atualizações regularmente. Todos os servidores e terminais devem estar sempre atualizados. Atualizações de segurança e correções de software devem ser instaladas assim que são disponibilizadas.

- Restrição de permissões de acesso. A política de permissões de acordo com a conta do usuário devem ser as mínimas possíveis. Todos têm acesso somente aos arquivos e aplicativos necessários para concluir seus trabalhos.

- Backup de dados. A manutenção de backup de dados é fundamental para minimizar os potenciais danos de um ataque.

- Estabeleça uma estratégia de segurança. Muitos ataques dependem do erro humano para ganhar acesso à rede. Esse risco pode ser reduzido significativamente com a implementação de uma estratégia que inclua o treinamento de funcionários, a implementação de um software de segurança e a implementação das melhores práticas no que se refere a senhas fortes, e-mails seguros e segurança de terminais.

- Conduza inspeções e avaliações de vulnerabilidade regulares. Sistemas devem ser monitorados e avaliados cuidadosamente em intervalos regulares. Como parte desse processo, registros de eventos devem ser revisados para que se possa identificar atividades suspeitas.

- Tenha um plano de resposta. Da mesma forma que um escritório tem um plano de segurança em caso de incêndio, uma estratégia de ransomware deve ser implementada para garantir que os funcionários saibam o que fazer no caso de um ataque. O objetivo é minimizar os danos e garantir uma recuperação sem grandes traumas.

Saiba mais no artigo Como proteger servidores Linux.

Antivírus completo para servidores Linux

Mesmo que o Linux ofereça o sistema operacional mais seguro do mercado, isso não basta para proteger os dados da sua empresa. Proteja a sua empresa com um sistema de segurança de terminais dedicado que também combata malwares para Linux.